上周, Aqua Security的研究人员透露,数以千计的Linux系统可能感染了高度难以捉摸且持久的“perfctl”(或“perfcc”)加密挖矿恶意软件,而其他许多系统仍可能面临被入侵的风险。

“在所有观察到的攻击中,恶意软件被用来运行加密挖矿程序,在某些情况下,我们还检测到代理劫持软件的执行,”他们分享道。

“Perfctl”恶意软件

虽然实际的加密挖掘是由 XMRIG Monero加密挖掘软件执行的,但恶意软件Perf ctl的名称来自于在受影响系统上建立的加密挖矿程序的名称。(受影响的用户反复提及这个过程,多年来他们一直在网上论坛上寻找补救建议。)

“通过将“perf”(Linux性能监控工具)和“ctl”(通常用于指示命令行工具中的控制)结合起来,恶意软件作者设计了一个看起来合法的名字。这使得用户或管理员在初始调查期间更容易忽略,因为它与典型的系统进程融合在一起,”研究人员解释道。

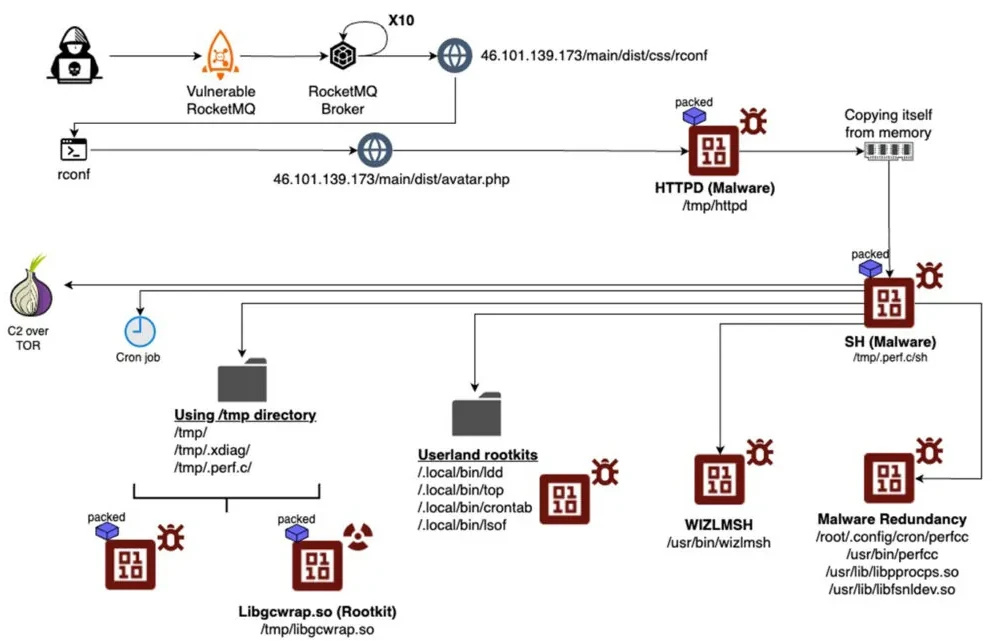

威胁行为者通过利用已知漏洞(例如 RocketMQ)或20000种错误配置(例如Selenium Grid的默认配置中缺乏身份验证)安装恶意软件。

初始下载的有效载荷(安装二进制文件,实际上是一个多用途的恶意软件放入器)从内存中复制到/tmp目录中的新位置,并从那里运行新的二进制代码。原来的进程和二进制文件被终止/删除,新的进程作为一个滴执行器和一个本地命令与控制(C2)进程起作用。

隐密术

“perfctl”攻击流程(来源:Aqua Security)

恶意软件:

包含并使用CVE-2021-4034(又名PwnKit)的漏洞,试图获取完整根权限

修改现有脚本,以确保恶意软件的执行并抑制mesg错误(可能指向恶意执行),并丢弃一个二进制,用于验证主负载的执行

将自己从内存复制到其他六个位置(文件名模仿常规系统文件的名称)

丢弃rootkit以隐藏其存在并确保持久性、改变网络流量等。

丢弃几个木马化的Linux实用程序,以隐藏特定的攻击元素(例如,在攻击过程中创建的cron作业、加密程序的CPU消耗、恶意软件使用的恶意库和依赖项),以防止开发人员或安全工程师指向攻击机器的对象

在TOR上使用Unix插座进行外部通信

丢弃并执行 XMRIG 加密算法,偶尔还会执行代理劫持软件(将机器绑定到代理网络中)

这个恶意软件的另一个有趣之处在于,它在新用户登录服务器时会低调(即停止所有加密挖矿活动),正如受影响的用户所指出的那样。

检测、移除和缓解

在加密劫持中,攻击者设法对用户隐瞒妥协的时间越长,他们最终“赚”的钱就越多。

这就是为什么攻击者不遗余力地做到隐蔽和坚持。

虽然一些用户可能暂时不会太担心他们的系统被用于加密或代理,但他们应该重新考虑自己的立场,因为危险可能比他们想象的更大。

“(我们)还观察到恶意软件充当安装其他恶意软件系列的后门,”研究人员指出。

可以通过检查目录、进程、系统日志和网络流量来发现系统中的“perfctl”恶意软件。Aqua为Linux系统的用户和管理员分享了妥协指标和风险缓解建议。