360 安全中心在最近的一份报告中揭示了巴西银行客户面临的一个新威胁,即 SolarSys 的出现,这是一个木马框架,旨在窃取敏感数据,同时逃避检测。该框架主要活跃在巴西这个众所周知的银行木马热点地区,它使用复杂的规避技术和多种攻击模块,从多个方面破坏用户安全。

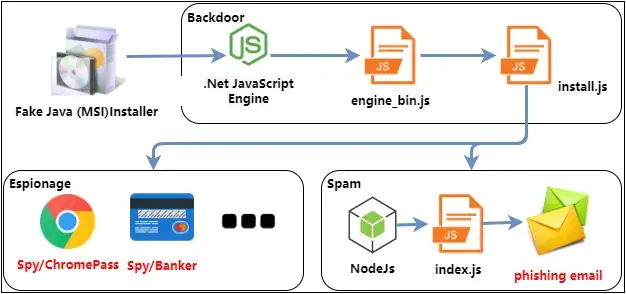

SolarSys通过多组件结构运行,包括JavaScript后门、邮件蠕虫和各种间谍模块。正如360安全公司解释的那样,“SolarSys框架主要由JavaScript后门、邮件蠕虫和多种间谍模块组成”,每个组件都执行专门的任务,使木马能够绕过安全屏障,捕获宝贵的用户数据。

为了保持弹性存在,SolarSys 使用域名生成算法(DGA)生成大量动态域名,作为其命令与控制(C&C)地址。这种机制使攻击者能够在安全厂商试图阻止访问时迅速切换域名。“报告指出:”当安全厂商封锁部分域名时,黑客会迅速激活新的域名,以确保整个僵尸网络不受影响。

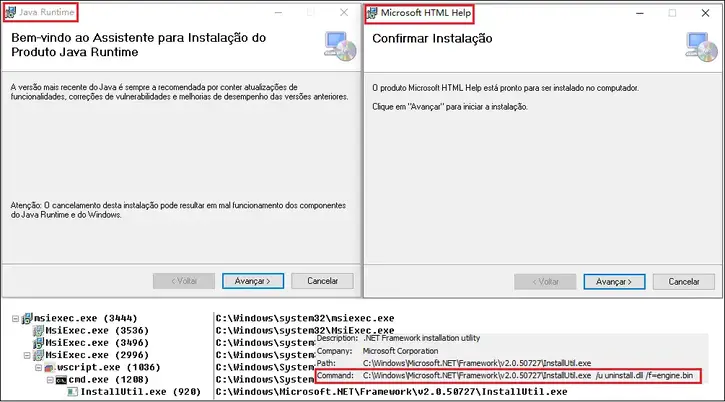

SolarSys 通过伪造的 MSI 安装程序发起感染,这些安装程序伪装成 Java 和 Microsoft HTML 帮助等合法应用程序。这些文件一旦被执行,就会利用 InstallUtil 启动恶意 .NET 动态库 uninstall.dll,将自己注册为受感染系统上的持久后门。从那里,恶意软件可以每隔 11 小时下载并执行额外的病毒模块,从而实现对 SolarSys 功能的持续访问和更新。

图片 360 安全中心

该后门的持久机制涉及一个 JavaScript 文件 Install.js,它 “每 11 个小时下载并执行最新的病毒模块”,确保 SolarSys 在受感染设备上保持活跃,而不会引起用户的怀疑。

SolarSys 的一个独特功能是其邮件蠕虫模块,该模块利用用户的联系人列表进行传播。通过在受感染的机器上建立 Node.js 环境,SolarSys 可模拟用户点击,直接向受害者的联系人发送钓鱼邮件。钓鱼邮件包含一个附件,旨在利用模板注入技术逃避检测,从而进一步传播恶意软件。虽然研究人员无法检索到特定模板,但他们怀疑 SolarSys 将继续通过这一渠道更新其有效载荷。

SolarSys 部署了多个间谍组件来捕获敏感信息,包括一个旨在从 Google Chrome 浏览器中提取数据的模块。该模块可捕获账户凭证、浏览历史和其他用户详细信息。此外,SolarSys 还包括一个银行木马,它会在用户访问网上银行网站时进行检测,并覆盖一个伪造的登录界面。正如报告所解释的,“伪造的网上银行登录界面……诱骗用户输入各种凭证”,然后将这些凭证传输到攻击者的服务器。

该恶意软件专门针对多家巴西银行,包括巴西银行、Bradesco、Itaú、桑坦德银行和 Sicoob 等,对巴西金融业构成直接威胁。

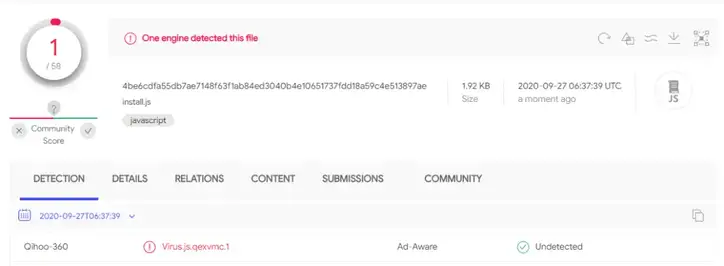

截至报告发布时,SolarSys 的检测已被证明具有挑战性,360 Security Center 是 VirusTotal 上唯一能够识别该病毒的供应商。

图片: 360 安全中心